Qué significa “hackers” en este contexto (y por qué el término confunde tanto)

Cuando alguien dice “hackers y 11M”, casi nunca está hablando de lo mismo. Y ese es el primer problema: “hacker” se usa como palabra comodín para meter en el mismo saco a gente muy distinta.

- Hacker / ciberdelincuente: alguien que accede o intenta acceder a sistemas sin permiso (robo, sabotaje, extorsión, etc.).

- Hacktivista: alguien que hackea (o dice hackear) por motivos políticos o sociales, buscando impacto mediático.

- Ciberyihadismo / propaganda digital: redes que usan internet para difundir manuales, propaganda, reclutar o intimidar (esto no implica automáticamente “participación operativa” en un atentado).

- Desinformación: usuarios, bots o comunidades que difunden narrativas falsas o no verificadas… a veces sin hackear nada.

En mi caso, no tengo experiencia personal directa del 11M ni información privilegiada. Así que voy a lo útil: definir bien el tablero y separar “incidente digital” de “prueba”. Porque muchas teorías se sostienen en un truco lingüístico: si todo es “hacker”, entonces cualquier cosa vale como “evidencia”.

11M en 2 minutos: hechos básicos y por qué el debate se volvió terreno fértil para teorías

Únete a la comunidad de buscadores de lo oculto

Suscríbete gratis y recibe cada nuevo episodio, más contenido exclusivo directo en tu correo.

El 11 de marzo de 2004, Madrid sufrió un atentado en trenes de Cercanías. La investigación oficial concluyó autoría de terrorismo yihadista. Y, a partir de ahí, internet hizo lo que suele hacer tras eventos enormes: acelerar preguntas, mezclar datos con interpretaciones y premiar lo emocional.

En situaciones así pasan tres cosas casi siempre:

- La gente necesita cerrar el relato rápido.

- Los primeros titulares dejan huella, incluso cuando luego se matizan.

- Internet premia lo impactante, y una conspiración siempre suena más “redonda” que una investigación con matices.

Aquí entra “hackers” como gasolina: porque no hace falta hackear un sistema para hackear una conversación.

La conexión “hackers y 11M”: de dónde sale y cómo se alimenta

La relación “hackers y 11M” se alimenta de:

- necesidad de culpables alternativos,

- fascinación por lo clandestino (“dark web”, “documentos secretos”),

- confusión entre correlación y causalidad,

- y efecto altavoz: un rumor repetido termina pareciendo “algo sabido”.

Regla práctica: si una teoría necesita que creas antes de darte pruebas verificables, no es investigación: es guion. Y los guiones, en internet, se escriben en cadena.

Incidentes digitales reales alrededor del 11M (hackeos, mensajes y guerra de relato)

Aquí conviene hablar de “cosas que sí ocurrieron” como incidentes informativos o digitales vinculados al debate público:

- Noticias sobre propaganda/ciberyihadismo donde aparece el 11M como referencia.

- Hackeos o alteraciones de webs para publicar mensajes sobre el tema.

- Amenazas o comunicados que usan el 11M como arma arrojadiza.

Por ejemplo, en un artículo de La Vanguardia se menciona el 11M en un contexto de propaganda y manuales vinculados al yihadismo digital.

Y RTVE informó del hackeo de la web de Rubalcaba con un mensaje sobre el 11M, un buen ejemplo de cómo el tema se ha usado como arma en la batalla del relato: ver noticia en RTVE.

Esto es importante: son episodios alrededor del relato, no una prueba de participación en el atentado.

Anonymous y el 11M: qué ocurrió, qué se dijo y qué NO prueba

Anonymous aparece mucho en búsquedas de “hackers y 11M” porque su impacto mediático es enorme y porque es fácil atribuirle cosas. Pero hay que decirlo sin rodeos:

- Que un mensaje se atribuya a Anonymous no garantiza que sea de Anonymous.

- Que alguien hackee una web y mencione el 11M no prueba nada sobre el atentado.

- Que se amenace con publicar “datos” puede ser propaganda, intimidación o postureo.

Europa Press recogió una amenaza atribuida a Anonymous en plena tensión política, que sirve como ejemplo de “mensaje que busca impacto” más que de “prueba”: leer la información en Europa Press.

Yo, cuando leo estos casos, siempre vuelvo a dos preguntas:

- ¿Hay verificación independiente?

- ¿Hay material comprobable o solo frases grandilocuentes?

Si solo hay grandilocuencia, lo trato como lo que suele ser: ruido con estética de revelación.

“Filtraciones” en dark web y documentos imposibles de verificar: cómo reconocer el humo

El cóctel conspirativo moderno incluye una frase mágica: “apareció en la dark web”. Suena misterioso y, precisamente por eso, funciona.

Checklist para reconocer humo:

- Si no hay cadena de custodia (quién lo obtuvo, cómo, cuándo), cuidado.

- Si nadie serio lo valida (metodología, contraste), cuidado.

- Si solo hay capturas sin origen verificable, cuidado.

- Si el contenido es “demasiado perfecto” para confirmar una teoría, cuidado.

Una filtración no verificada es una historia, no una prueba.

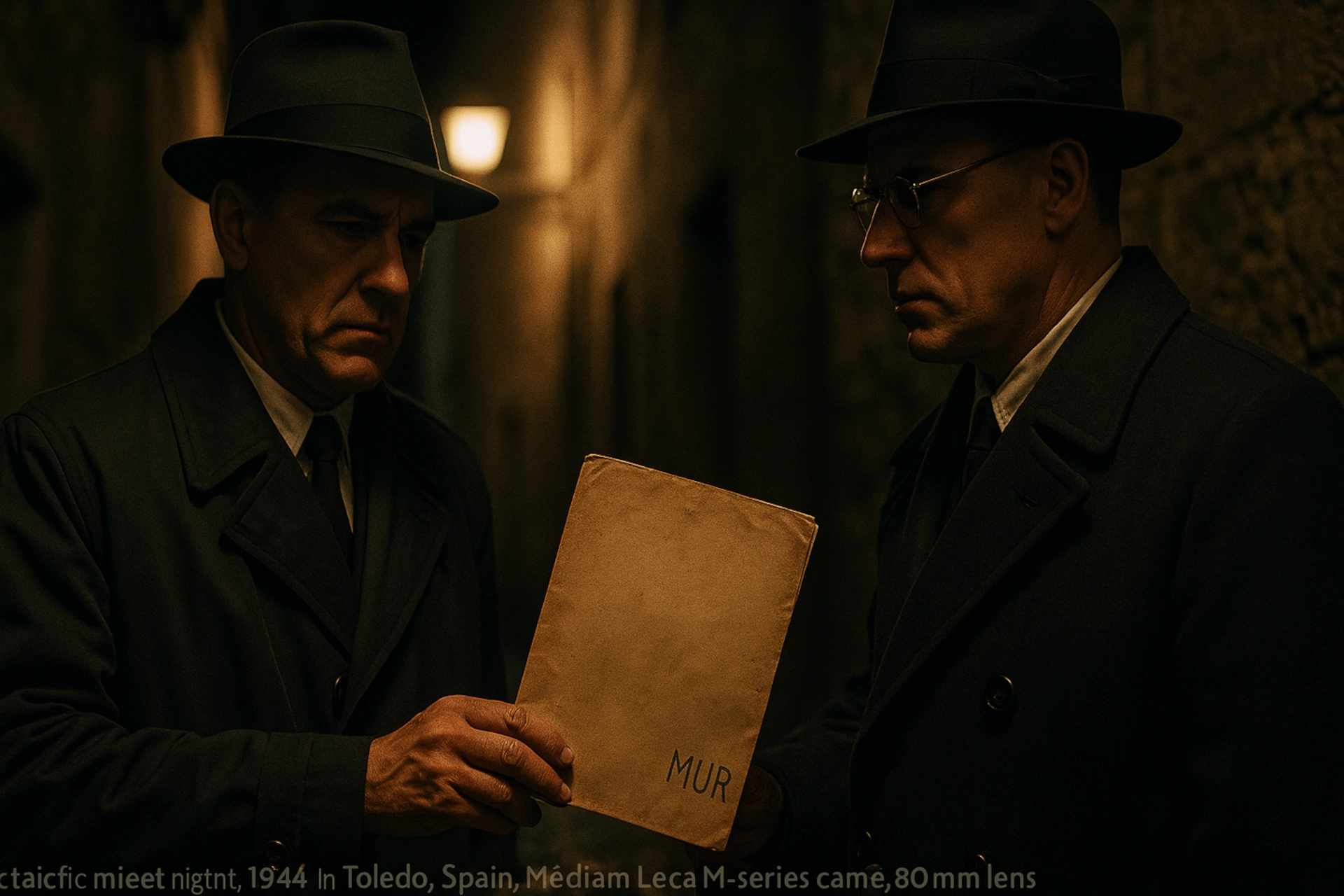

El espejo global: cuando un grupo usa archivos “sensibles” para sembrar teorías (caso Dark Overlord y 11S)

Para entender por qué “hackers y 11M” engancha, ayuda mirar un patrón global: grupos que dicen tener documentos “confidenciales” y usan eso para ganar poder mediático.

Como lectura externa, puedes ver el caso explicado en este artículo sobre The Dark Overlord y los archivos del 11S.

La clave del paralelismo no es “11S = 11M”, sino el mecanismo:

- promesa de revelación,

- insinuación de “lo cambiará todo”,

- conversación emocional,

- y expansión de teorías aunque el material sea parcial o imposible de verificar.

Desinformación post-atentado: bots, titulares manipulados y el efecto bola de nieve

El papel más realista de “lo digital” aquí no es “hackers ejecutando el atentado”, sino contaminación del debate.

Cómo funciona la bola de nieve:

- sale un rumor,

- lo replican comunidades con sesgo,

- aparecen “pruebas” en forma de capturas y documentos dudosos,

- los algoritmos amplifican,

- la gente confunde “viral” con “verídico”.

Y cuando además ocurre un hackeo real o una noticia llamativa, el rumor queda “anclado”: “¿ves? entonces todo lo demás también”.

Por qué estas narrativas sobreviven años: psicología, sesgos y memoria colectiva

Estas teorías sobreviven porque cumplen funciones psicológicas: control, identidad, pertenencia.

Tres sesgos típicos:

- confirmación: creo lo que encaja con mi idea previa,

- proporcionalidad: un evento enorme “debe” tener una causa enorme,

- agencia: preferimos creer que alguien lo controla todo.

El 11M es también una herida social, y las heridas generan relatos paralelos. Internet no siempre inventa, pero acelera y comercializa el relato.

Cómo leer este tema sin caer en la trampa: checklist rápida de verificación

- Define qué significa “hacker” en lo que estás leyendo.

- Separa reportado de probado.

- Exige verificabilidad (origen, contraste, metodología).

- Desconfía del “todo encaja”.

- “Dark web” no es argumento: es decoración si no hay pruebas.

- Pregunta por el incentivo: ¿quién gana con ese relato?

Y lo repito para que quede claro: no tengo experiencia directa del 11M; mi aporte aquí es ayudarte a no tragar humo.

Si quieres más casos: Historia y Conspiraciones + playlist para ambientar (sin perder el espíritu crítico)

Si te interesa este tipo de temas, aquí tienes tu categoría:

Y para ambientarte mientras lees o trabajas, puedes poner de fondo la playlist “MUR – Sonidos del misterio y el terror”.

Conclusión: “hackers y 11M” como fenómeno mediático más que como evidencia operativa

“Hacker y 11M” engancha porque mezcla un hecho traumático con un actor difuso al que se le puede atribuir casi cualquier cosa.

Aterrizado:

- No hay evidencias sólidas (en lo que suele circular en internet) de participación operativa de “hackers” en el atentado.

- Sí hay incidentes digitales, propaganda, hackeos y amenazas que usan el 11M como símbolo y arma narrativa.

- Lo más demostrable es la manipulación del relato, no la conspiración técnica.

Frase final: no hace falta hackear trenes para hackear la conversación sobre los trenes.

Preguntas frecuentes sobre hackers y 11M

¿Hubo hackers implicados directamente en el atentado del 11M?

No hay pruebas públicas sólidas que sostengan esa implicación directa. Lo más consistente es el fenómeno de desinformación y explotación del tema.

¿Qué relación tuvo Anonymous con el 11M?

Aparecen noticias de hackeos/mensajes/amenazas atribuidas a Anonymous usando el 11M como referencia. Eso no demuestra autoría del atentado, sino uso del 11M en el debate.

¿Qué valor tienen las “filtraciones” en dark web?

Sin verificación independiente y cadena de custodia, el valor es narrativo, no probatorio.

¿Por qué siguen vivas estas teorías?

Porque aportan sensación de control, refuerzan identidades de grupo y porque internet amplifica lo emocional.